Hace apenas un mes un ciberataque «de dimensión nunca antes vista» logró bloquear el acceso a más de 20.000 equipos informáticos de instituciones públicas y privadas de 150 países.

El virus se hacía llamar WannaCry («quieres llorar») y se extendió a través de un gusano que infectó las máquinas del sistema de salud pública británico (NHS, por sus siglas en inglés), el gigante de telecomunicaciones español Telefónica y varias instituciones de Rusia, Estados Unidos, China, Italia, Vietnam y Taiwán, entre otros.

A medida que los especialistas en seguridad informática alertaban de lo rápido que se esparcía, gobiernos, empresas y expertos de todo el mundo buscaban soluciones para reducir los efectos del ataque.

En la mañana del viernes 12 de mayo, Marcus Hutchins, un analista de seguridad de 22 años -conocido en Internet con el nombre de MalwareTech- se enteró de la noticia al comprobar varios mensajes que había recibido.

«Había un par de informes de infecciones de ransomware [virus que retiene el acceso a archivos hasta el pago de un rescate] pero no le di demasiadas vueltas», declaró Hutchins en una entrevista en exclusiva con la BBC, la primera televisada que concede.

«Salí a almorzar, regresé y tenía unos 16 o 17 informes sobre ese mismo ransomware de diferentes sectores del NHS que estaban siendo afectados», dijo el joven, que trabaja para la firma de seguridad Kryptos Logic, con base en Los Ángeles, EE.UU.

«Y pensé: ‘Esto está afectando a todos los sectores, así que va a ser algo bastante grande'». Fue en ese momento, asegura Hutchins, cuando decidió ponerse manos a la obra. «El plan era seguirle la pista y después buscar una manera de frenarlo. Pero resultó que rastrearlo significaba detenerlo».

«Cuando descubrí que habíamos contenido su avance, fue un alivio», confiesa. Y es que Hutchins le había pedido a uno de los analistas de su equipo que echara un vistazo al código, pero éste le contó que ellos mismos habían sido los responsables de la propagación del virus.

«Entré en pánico», dice el joven especialista. «Analicé el código pensando que de ninguna manera podía ser cierto aquello. Y después de tres o cuatro pruebas llegué a la conclusión de que, definitivamente, nosotros lo habíamos frenado».

«Así que fue un verdadero alivio saber que no lo habíamos causado nosotros, lo cual habría sido ridículo…. Pero como él puso esa idea en mi cabeza fui presa del pánico».

Pero ¿cómo logró Hutchins acabar con WannaCry?

«Le pregunté a un amigo mío que trabaja en la industria si tenía una muestra del malware [WannaCry] y me la envió», explica Hutchins.

Hutchins dice que usó un software de virtualización «que básicamente fabrica una computadora dentro de tu computadora para que no te afecte, y observé cómo actuaba».

En pocos minutos, la máquina quedó infectada. Y mientras la víctima decidía si quiere pagar o no el rescate, el malware iba planeando sus siguientes ataques.

Una solución inesperada

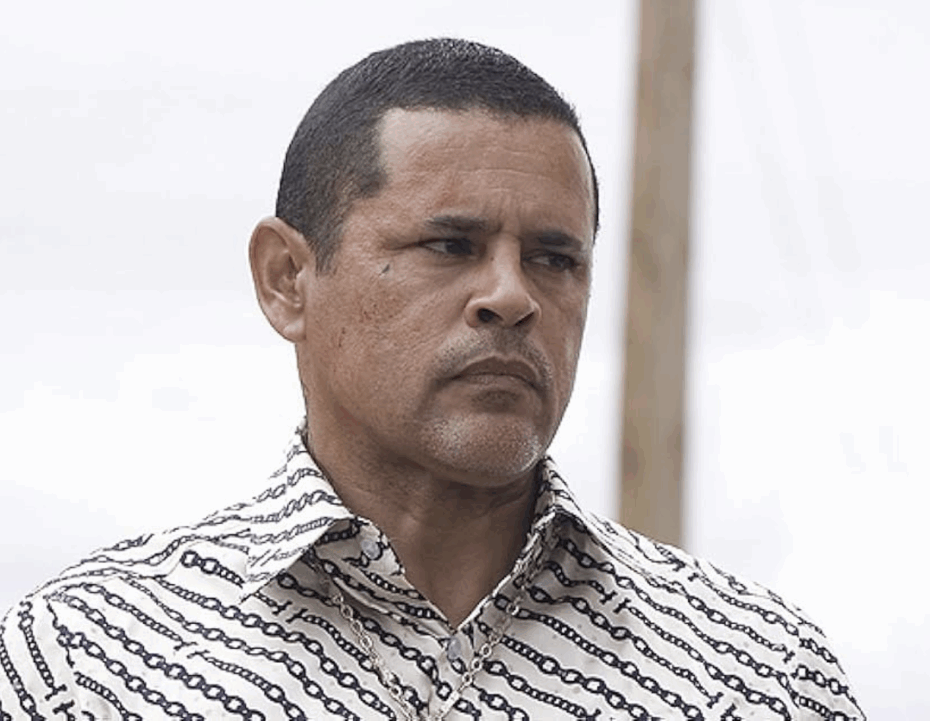

Pero Marcus no estaba solo en la lucha contra WannaCry. El hacker Cal Leeming -quien llegó a ser el cibercriminal más joven de Reino Unido cuando fue arrestado a los 12 años y ahora dirige una firma de ciberseguridad- también estaba examinando el malware.

«La cepa de este virus en particular tenía dos componentes; el propio ransomware y el gusano, el cual fue tomado por Eternal Blue, un exploit (programa)gubernamental de carácter militar», que fue robado de la Agencia de seguridad de Estados Unidos, le contó Leeming a la BBC.

Eternal Blue fue diseñado específicamente para moverse de manera silenciosa de una máquina a otra en redes de área local (LAN), como las de los grupos de computadoras vinculadas entre sí dentro de empresas y hospitales.

Una vez infectada la red local, se propaga por Internet.

«El ataque hace una conexión directa a tu computadora y si expones ese puerto LAN a Internet alguien podría infectar tu máquina sin necesitar tener acceso a ella o estar en la misma red», dice Leeming, quien asegura que se puede ver en Internet qué máquinas tienen esa fisura.

«Y hay cientos de miles de estas máquinas».

El malware buscó esas vulnerabilidades en empresas de todo el mundo y lo encontró en organizaciones como Nissan en Reino Unido y Renault en Francia, pero también el servicio postal en Rusia y una operadora de trenes alemana.

Pero entonces, el factor suerte y la naturaleza inquisitiva de Marcus Hutchins permitieron dar con una solución inesperada.

A última hora de la tarde del viernes, Hutchins se percató de algo curioso en el comportamiento del malware. Estaba tratando de conectarse a una dirección web específica: un dominio de Internet.

«Vi que ese dominio no estaba registrado así que mi primera idea fue hacerlo, sólo por si acaso, para poder rastrear la infección en todo el mundo», dice Hutchins. «Inmediatamente después de registrar el dominio vimos miles de solicitudes por segundo, tal vez unas 10.000 infecciones únicas en la primera hora».

«Fue como gritar ‘¡Bingo!'»

Hutchins todavía no lo sabía, pero al registrar el dominio -por solamente US$10- no sólo estaba rastreando la infección, sino evitando su dispersión.

Fue como encontrar una vacuna; WannaCry ya no podía causar más daño.

Los medios usaron el término ‘botón de apagado’ y tenía mucho sentido porque así fue. Detuvo el malware», dice Hutchins. «Parece una tontería que simplemente registrar un dominio pudiera detener un ciberataque global, pero eso fue lo que ocurrió».